Es una distribución de GNU/Linux que consiste en un set de herramientas de hacking que pueden ser utilizados para distintos ataques y pruebas de concepto. Por default ya cuenta con soporte para aircrack-ng y varias tarjetas wireless lo que permite que puedas tener una distribución lista para poder atacar y generar pruebas de hacking y cracking de 802.11.

Para esto cabe mencionar que tiene más de 200 tools las cuales estamos copiando de la URL original de donde deberán de descargar el software.

zzuf – fuzzer transparente a nivel aplicación

zenmap – interfaz gráfica de NMAP

yersinia – software para checar vulnerabilidades de red

xprobe – identificación remota de sistema operativo

wireshark – analizador de tráfico de red – versión con GTK

wipe – borrado seguro de archivos

wfuzz – una herramienta diseñada para hacer fuerza bruta en aplicaciones web

weplab – una herramienta diseñada para romper llaves WEP

webhttrack – copiar sitios completos a tu computadora, httrack con una interface web

wbox – herramienta de pruebas de HTTP

wavemon – aplicación de monitoreo de dispositivos wirelesss

wash – escanea para ver si existen puntos de acceso vulnerables por WPS

wapiti – escaner de vulnerabilidades en aplicaciones web

w3af – framework para buscar y encontrar exploits en aplicaciones web

voipong – sniffer y detector de llamadas por VoIP

voiphopper – herramienta de pruebas de seguridad para infraestructura VoIP

vinetto – una herramienta de computo forense para examinar archivos Thumbs.db

vidalia - una interfaz gráfica para TOR

ussp-push – un cliente para OBEX PUSH

udptunnel – UDP sobre una conexión de TCP

u3-tool – una herramienta para controlar el disco flash U3 USB

tor – una red P2P para mantener la privacidad de internet por TC

tinyproxy – una sencilla herramienta para hacer un conexión de puente por HTTP

theHarvester – recolecta emails, subdominios, equipos, nombres de empleados, puertos abiertos y banners

tcpxtract – herramienta para extraer archivos de alguna red basado en firmas

tcptrace – herramienta para analizar un archivo de salida de tcpdump

tcpspy – un log de conexiones de entrada y salida de TCP/IP

tcpslice – extraer piezas y juntar archivos de tcpdump

tcpreplay – herramienta para reproducir archivos guardos de tcpdump a cierta velocidad

tcpick – un rastreador de conexiones y sniffer de los streams de TCP

tcpflow – grabador del flujo de TCP

tcpdump – un analizador de tráfico de red basado en línea de comandos

swaks - herramienta para pruebas de línea de comandos del protocolo SMTP

stunnel4 – sirve para crear un puente por SSL que funciona con demonios de red

sslstrip – herramienta para ataques de MITM por SSL/TLS

sslsniff - herramienta para ataques de MITM por SSL/TLS

sslscan – escaner potente para SSL

ssldump – un analizador de protocolos de red para SSLv3/TLS

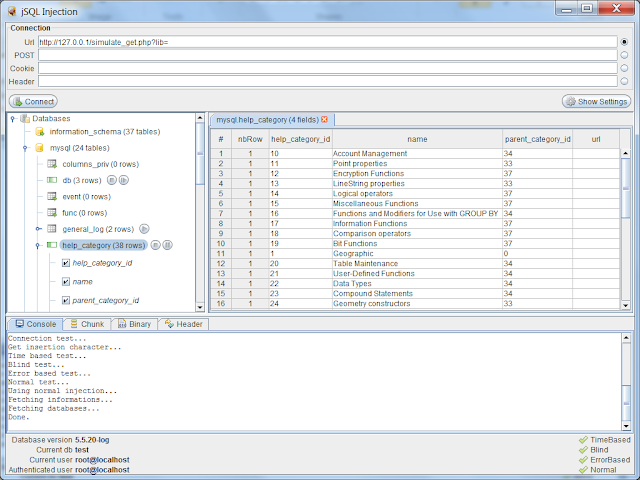

sqlinja – herramienta para tumbar y hacer inyección de SQL a un servidor

sqlmap – herramienta que hace la automatización del proceso de detectar un bug por medio de inyección SQL

sqlbrute – una herramienta de fuerza bruta para sacar información de una base de datos usando técnicas de blind SQL

splint – herramienta para hacer pruebas estáticas a código de C

socat – una herramienta para hacer intercambio de datos de forma bi-direccional

skipfish – una herramienta para buscar de forma automática errores de seguridad en aplicaciones web

sipvicious – es una suite de herramientas que pueden ser usadas para auditoría de infraestructura VoIP usando SIP

sipcrack – cracker del login de SIP

siege – una utilidad para hacer pruebas de regresión por HTTP

sendemail – un cliente en línea de comandos para SMTP

secure-delete – herramientas para borrar el disco libre de tu disco duro y swap

scrub – escribe patrones en banda magnética para buscar datos

s.e.t. set de herramientas para la ingeniería social

reaver – herramientas para ataques de fuerza bruta para Wifi protegidos con número de PIN

ratproxy -una herramienta de escaneo pasivo de vulnerabilidades en aplicaciones web

ptunnel – hace un puente de TCP sobre paquetes de ICMP

pscan – para checar cadenas de carácteres en busca de bugs en lenguaje C

proxychains – para hacer redirecciones sobre servidores puente *proxy

pnscan – escaneador de puertos multi-procesos

pdfcrack – crackeador de passwords de PDF

pentbox – suite de herramientas para pruebas de seguridad y estabilidad

pbnj – una suite de herramientas para monitorear los cambios en una red

packit – captura e inyección de paquetes en una red

packeth – generador de paquetes para ethernet

p0f – herramienta que busca el OS remoto de forma pasiva

otp – generador de one time pads ó passwords

ophcrack – crackeador de passwords de microsoft windows usando las tablas de rainbow

openvas-server – programada para auditorias de seguridad en una red

onesixtyone – escaneador sencillo de SNMP

obexftp – utilidad para transferencia de archivos de los dispositivos que usan el protocolo OBEX

nstreams – analizador de salida de tcpdump

nmap – the network mapper

nikto – escaner de seguridad de sitios web

netwox – utilidades varias de red

netwag – interfaz gráfica para netwox

netsed – editor de paquetes de red

netrw – una aplicación similar a netcat para transportar chivos por la red

netdiscover – escaneador pasivo de red usando búsqueda de paquetes ARP

netcat-traditional – swiss army knife TCP/IP / decir navaja sonaba poco “1337”

nbtscan – un programa para escanear redes para buscar información del NetBIOS

mz – una herramienta para generar tráfico en la red

mysqloit – una herramienta de inyección SQL basada en LAM

metasploit – un proyecto de seguridad informática que brinda información sobre exploits y vulnerabilidades

metagoofil – una herramienta diseñada para extrar información de los metadatos

medusa – un veloz crackeadior por fuerza bruta, modular y con capacidad de paralelismo

mdk3 – fuerza bruta para SSID’s , fuerza bruta para filtradores de MAC, inundador de paquetes beacon SSID

mboxgrep – checar tu email mediante el comando grep

macchanger – herramienta que sirve para cambiar tu MAC

lynis – herramienta de auditorias de seguridad para sistemas Unix

lcrack – crackeador de passwords

knocker – simple y sencillo escaneador de puertos para TCP

kismet – herramienta para monitorear redes wireless 802.11b

john – herramienta para crackeo de passwords de manera activa

ipgrab – utilidad similar a tcpdump que imprime información adicional del header

isr-evilgrade – es una potente herramienta que nos sirve para explotar una máquina mediante vulnerabilidades en los sistemas de actualizaciones automáticas

ipcalc – calculadora para direcciones de red de IPv4

iodine – herramienta para hacer un puenta pasando los datos por un servidor DNS

inguma – suite de herramientas open source para hacer pentesting

ike-scan – descubrir equipos que tienen el servicio de VPN IPsec activado

hydra – crackeador de passwords orientado a protocolos de red

httrack – copiar sitios completos a tu computadora para poderlos usar sin necesidad de tener internet

httptunnel – crea una conexión de puente por el protocolo HTTP

hping3 – herramienta para poder buscar redes y host activos

hostmap – herramienta para descubrir equipos virtuales y hostnames

ghettotooth – herramienta simple pero efectiva para hacer blue driving

galleta - herramienta de análisis forense para checar las cookies de IE

ftp-proxy - un proxy a nivel aplicación para FTP

fping – manda paquetes ICMP ECHO_REQUEST a los equipos de la red

foremost – herramienta para recuperar archivos que han sido dañados

flasm – herramienta para decompilar un archivo de Flash SWF

fimap – herramienta para hacer inyectar un archivo de manera local o remota

fcrackzip – crackeador de passwords para archivos .zip

exploit-db – base de datos de exploits

etherape – monitor de red con interfaz gráfica

enum4linux – una herramienta para buscar los equipos Windows y Samba conectados a la red

dsniff – varias herramientas para capturar el tráfico de la red y buscar passwords

dnswalk – checa las zonas de DNS haciendo consultas a los nameservers

dns2tcp – pasar paquetes TCP sobre un puente de DNS / requiere un cliente y servidor

dmitry – herramienta para obtener información

dissy – una interfaz gráfica para objdump

dhcpdump – captura los paquetes DHCP de un archivo de salida de tcpdump

darkstat – analizador de tráfico de red

cryptcat – una versión de netcat con encripción de twofish integrada para más seguridad

chkrootkit – detector de rootkits y otro malware

chaosreader – captura las sesiones en la red y las expota a html

btscanner – basado en ncurses y sirve para escanear dispositivos de bluetooth

bsqlbf – herramienta de inyección de SQL de forma blind

bing-ip2hosts – sirve para checar información de los hostnames usando bing

bfbtester – pruebas de fuerza bruta para binarios

arp-scan – herramienta de escaneo de equipos en una red LAN

amap – mapeador de puertos muy potente

aircrack-ng suite de herramientas de auditoría de seguridad wireless para crackear WEP/WPA

6tunnel – proxy de TCP para aplicaciones de IPv6